Ataque thermanator

Cientistas descobriram uma nova maneira de capturar as senhas das pessoas, embora as circunstâncias necessárias para o ataque funcionar façam as chances dela um dia ser usada na vida real ficarem entre “astronômicas” e “nenhuma chance”.

Pesquisadores da Universidade da Califórnia em Irvine divulgaram recentemente o ataque, um método usado para capturar senhas de usuários por meio de imagens térmicas. A ciência por trás do ataque, conhecida como “Thermanator“, pode parecer óbvia uma vez que entendida, porém, ponderar os tipos de cenários nos quais ela pode ser usada ainda é um exercício bem divertido.

A essência do Thermanator é bastante simples: uma pessoa digita sua senha, e depois uma imagem do teclado é capturada usando uma câmera infravermelha de imagem térmica. A intensidade do calor nas teclas é registrada de maneira diferente, com base na ordem em que foram pressionadas. No entanto, o ataque é bastante complicado, porque requer não só passar despercebido enquanto fotografa o teclado — em 45 segundos, em circunstâncias ideais —, mas também convencer a pessoa a parar imediatamente de tocar no teclado depois que a senha for digitada.

Sinceramente, existem muitas maneiras mais fáceis de roubar uma senha. Dito isso, há algumas propriedades da radiação térmica que tornam esse ataque divertido e interessante de se considerar, mesmo que seja um pouco irrealista.

A primeira coisa a saber é que a quantidade de calor transferida entre um dedo humano e uma tecla de um teclado depende inteiramente da quantidade de pressão aplicada. Com o dispositivo certo — uma câmera de termografia, especificamente —, você pode facilmente distinguir entre as teclas que foram pressionadas ou não pressionadas ou uma que tenha apenas um dedo sobre ela, descobriram os pesquisadores.

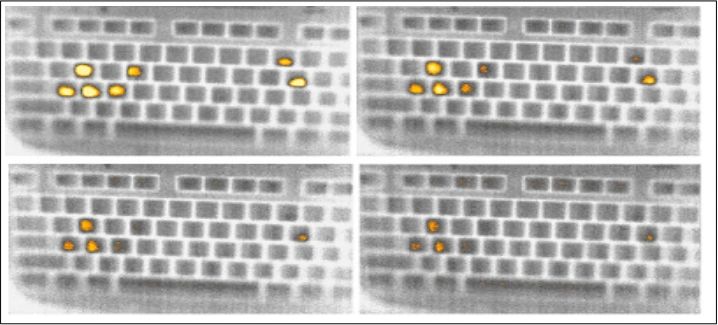

Traços de calor no teclado após 0, 15, 30 e 45 segundos depois de digitar a senha (University of California, Irvine)

Traços de calor no teclado após 0, 15, 30 e 45 segundos depois de digitar a senha (University of California, Irvine)Claro, existem teclados atualmente que exigem muito pouca pressão do dedo. Um com interruptores Cherry MX Black, por exemplo, requer apenas 60 centinewtons (cN) para atuar (aproximadamente 0,05 kg). Supondo que você esteja aproveitando isso, a quantidade de calor conduzida seria reduzida, em comparação com o teclado rotineiro da Logitech, por exemplo, recém-retirado de uma prateleira do Walmart. Nada disso importa, claro, se o invasor conseguir tirar uma foto do teclado nos primeiros segundos.

Parece óbvio, mas o calor transferido para um objeto esfria durante um período de tempo que depende da quantidade de calor conduzida e da temperatura do ambiente em que está o objeto. Como mencionado, a quantidade de calor transferida como relevante para o ataque do Thermanator é relativa à quantidade de pressão aplicada sobre o teclado. Mas o efeito de resfriamento é o que é absolutamente crucial para o Thermanator. A perda de calor é quase instantaneamente observável. Isso significa que, se dez teclas forem pressionadas em sucessão rápida, a ordem em que foram pressionadas será detectada por um curto período de tempo.

Quanto tempo exatamente leva para que uma tecla esfrie? Mais do que você imagina. Mas, para capturar com precisão uma senha, há várias outras variáveis a serem consideradas, incluindo o quão bem o digitador digita e a complexidade da própria senha.

Segundo os pesquisadores, a senha “12341234” é recuperável até 45 segundos depois de digitada por um digitador “pega-milho”. Ou seja, uma pessoa que não descansa os dedos nas teclas da linha inicial. Os digitadores de toque, aqueles cujos dedos descansam na linha inicial, são menos vulneráveis ao ataque porque estão constantemente transferindo calor para teclas aleatórias enquanto digitam.

Portanto, enquanto um digitador ruim usando uma senha de baixa qualidade permanece vulnerável por um período de tempo relativamente longo, uma senha complexa digitada por um digitador de toque (por exemplo: “jxM # 1CT”) só pode ser recuperada dentro de aproximadamente 14 a 19 segundos. Essa é uma pequena janela para capturar uma imagem do teclado sem ser notado, enquanto distrai a pessoa para tirar as mãos do teclado.

Obviamente, as circunstâncias em que um ataque sofisticado como esse tem maiores chances de ser usado envolveriam um indivíduo com consciência de segurança cuja senha não pudesse ser obtida por meios mais simples, como um ataque de phishing ou o uso de um programa de keylogger. Se o alvo não for estúpido o suficiente para cair no vetor de ataque mais simples, a probabilidade deles usarem uma senha complexa deve ser mais alta.

Além disso, se o Thermanator não for uma ameaça interna, isto é, realizado por um colega ou alguém cuja presença não seja visível, há sempre a questão de se infiltrar na área e não dar pinta, balançando uma câmera de imagem térmica da FLIR para lá e para cá.

Existem várias opções de atenuação para quem não for suficientemente perspicaz para perceber uma pessoa parada diretamente sobre seu ombro com uma câmera térmica. Por exemplo, uma das pessoas que participaram da pesquisa do Thermanator usava unhas de acrílico e não deixava nenhuma quantidade mensurável de resíduo térmico. Se unhas caprichadas não são seu estilo, há um método muito mais simples: depois de digitar sua senha e apertar enter, basta passar a mão em todas as teclas, deixando resíduos térmicos em todos os lugares.

https://dereco.com.br/blog/f/ataque-thermanator-roubo-de-senhas-por-traços-de-calor-do-corpo